No products in the cart.

如果企业无法抵御DDoS攻击并有效快速地恢复,可能会导致经济损失、法律风险、对品牌声誉和公众认知的影响等等。因此,当DDoS攻击发生时,您的企业有一个应对计划是至关重要的。该计划与其他业务连续性计划一样,将是一份需要数年甚至数十年检验和完善的动态方案。

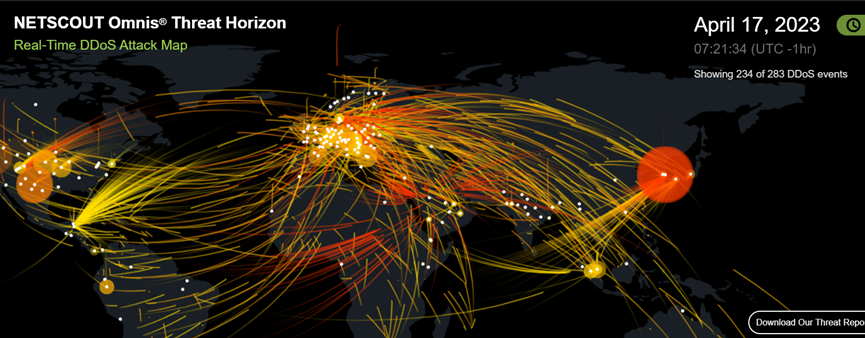

不论任何人、任何部门以及世界上任何地方的组织都依赖互联网来运作。他们必须能够在互联网的速度和规模下运行,并准备好抵御在互联网速度和规模下的攻击。分布式拒绝服务(DDoS)攻击是任何组织将面临的最大威胁之一。在过去几年里,随着人们大规模转向远程工作和远程教育,情况尤其如此。

如果企业无法抵御DDoS攻击并有效快速地恢复,可能会导致经济损失、法律风险、对品牌声誉和公众认知的影响等等。因此,当DDoS攻击发生时,您的企业有一个应对计划是至关重要的。该计划与其他业务连续性计划一样,将是一份需要数年甚至数十年检验和完善的动态方案。

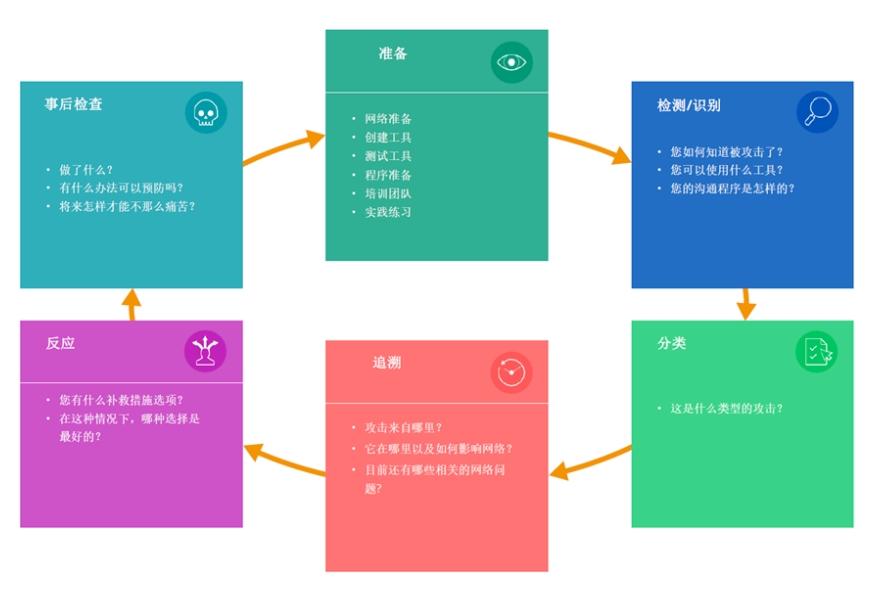

处理DDoS事件的六个阶段

要成功地制定DDoS事件恢复计划,了解攻击和响应的生命周期至关重要。遵循此生命周期有助于计划的制定,并确保克服攻击的逻辑和渐进步骤,并在完成事后分析后改进计划。

因此,一份有效的DDoS攻击的应对方案(或生命周期)由六个阶段组成:准备、检测、分类、追溯、反应和事后检查分析,这是一个完整的闭环方案。这些关键步骤应该是每个DDoS响应计划的一部分,每个阶段都会流转到下一个阶段,并且循环会随着每次迭代而改进。

1. 准备阶段

准备是最重要的阶段。你将在这里拥有DDoS防护工具、人员、流程、最佳实践和沟通计划,以便为应对DDoS攻击做好准备。这包括培训、练习和防护演练。演练还必须囊括所有组件、流程和攻击场景,以确保您的组织在面对这些攻击时能够按流程执行。

2. 检测阶段

缺乏对其互联网流量良好可见性的组织通常甚至不知道他们正在遭遇攻击—有时持续几天甚至几周,他们只有在遭受宕机后才意识到他们正在遭受攻击。拥有检测攻击的工具,并提醒您正在发生异常和潜在有害的事情,这是至关重要的。整个应对计划的每一步前进都取决于可靠地检测到攻击的能力。

3. 攻击分类

一旦检测到攻击,就需要确定它是什么类型的攻击,以及目标是什么。这包括确定攻击的大小和特征,以便对其进行分类。分类不清晰则无法绘制完整的攻击视图,这将影响方案执行的效率,并可能导致错误决策。

4. 攻击追溯

一旦对攻击进行了分类,就需要了解这种攻击流量从哪里进入和流出您的网络。建议尽可能多地使用自动化进行检测、分类和回溯,这是因为与手工执行相比,自动化可以达到更快的速度和准确性。只有您知道正在发生的攻击、攻击的规模、范围以及发生的地点,才能以适当的方式来做出您的反应。在这种情况下,执行准确和全面的缓解。

5. 事件反应

现在您已经了解了攻击的足够信息,可以执行缓解策略了。有效响应的关键是成功地缓解攻击并保持系统的可用性。识别和分类攻击至关重要,这样您就可以选择最合适的DDoS缓解措施。

6. 事后检查分析

攻击事件处理完成后,组织一次事后复盘,回顾整个过程中的每一步。讨论哪些地方可以做得更好,吸取的经验教训并反馈到准备阶段,以改进整个应对方案,为下次做更多的准备。这样,每一次事件都会带来进步,让您的安全防线越来越稳固。

这六个阶段代表了DDoS事件和响应的生命周期。每个阶段都会流转到下一个阶段,而事后检查阶段会对准备阶段进行改进。它们是业务在遭受攻击(从检测到缓解)和攻击结束(事后检查和准备)时执行(按流程执行或被动执行)的。

建立事件响应小组

可以是一个专门的团队,也可以是预先组织好的临时关联团队。团队中应包括所有的利益相关团队(如基础设施和服务管理员、管理层、法务、通讯/公关),以及可能的外部合作方(如厂商/供应商、合作伙伴和关键客户)。

成功事件处理的关键—制定(并改进)应对的计划

如果您没有计划,那就是在计划失败。成功处理DDoS攻击完全取决于您的准备工作和计划的完善程度。优秀的DDoS响应计划应该是支持上述六个阶段的结构,DDoS响应计划的重点是尽快恢复任何受影响的服务或业务流程。它将是一份动态方案,根据实际情况量身定制,并通过演练和偶尔的实际使用进行完善。

然而,验证您的计划是否完善和有效的唯一方法是通过定期演练。这应包括仅在内部进行的演练和涉及外部各方/所有利益相关者的全面演练。

成功处理DDoS攻击事件

DDoS攻击主要针对网络、系统、服务和内容的可用性。如果一个企业没有可用性,那么实现其使命的能力就会消失,因为任何行业、任何垂直市场以及世界上任何地方的所有组织都依赖互联网来执行其业务功能。

组织从DDoS攻击中恢复的能力完全取决于响应计划的准确性和完整性。成功的防护从来不是意外发生的,需要有一个全面的、经过测试的计划,并按照演练的方式执行。当作好充分准备时,团队将能够快速检测和解决问题,并进行知情的和有效的沟通,在持续时间和范围上最小化DDoS攻击对业务的影响。