没有产品在购物车中。

当游戏服务器突遭DDoS攻击,如何快速响应、最小化损失?本文提供从攻击识别到应急响应的全流程指南,涵盖技术防御、玩家沟通及法律应对实战策略,助运维团队构建铜墙铁壁般的防护体系,保障游戏服务稳定运营。立即掌握DDoS攻防秘籍,让您的服务器在数字洪流中屹立不倒!

作为游戏行业从业者,我经历过数次DDoS攻击的洗礼,深知那种服务器突然卡顿、玩家疯狂投诉、运维团队彻夜未眠的焦灼感。今天就来和大家掏心窝子聊聊,当游戏服务器遭遇DDoS攻击时,我们到底该怎么做。

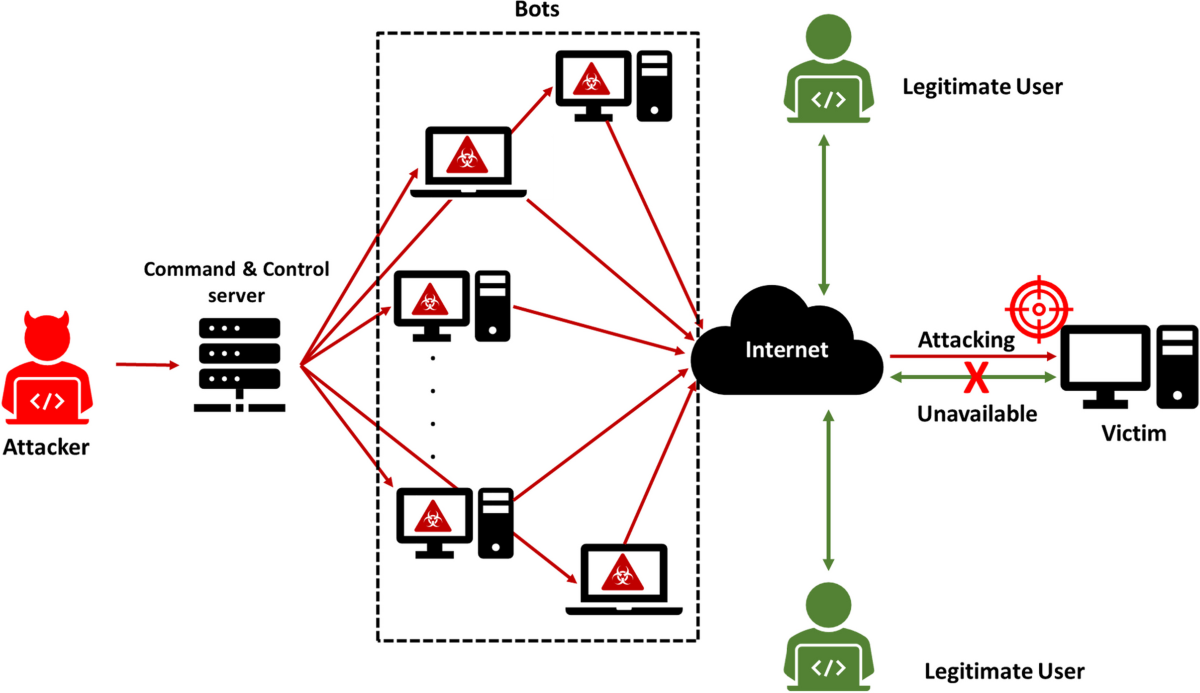

看到这张示意图了吗?攻击者就像个恶意的交响乐团指挥,操控着成千上万的"僵尸设备"(被恶意软件感染的电脑、摄像头甚至智能冰箱)组成僵尸网络。这些设备同时向你的服务器发送海量请求,就像突然有十万人同时挤进一家只能容纳百人的小超市,正常玩家根本进不去。

| 攻击类型 | 特点描述 | 防御难度 |

|---|---|---|

| UDP Flood | 通过伪造源IP发送大量UDP数据包堵塞带宽 | ★★★★☆ |

| SYN Flood | 发送大量TCP连接请求消耗服务器资源 | ★★★☆☆ |

| HTTP Flood | 模拟正常用户发起海量HTTP请求 | ★★★★☆ |

| DNS Query Flood | 向DNS服务器发送大量查询请求 | ★★★☆☆ |

| CC攻击 | 针对应用层的攻击,模拟用户行为消耗服务器资源 | ★★★★★ |

表格说明:防御难度五星为最高,CC攻击因难以区分正常流量往往最难防御

| graph TD | |

| A[发现异常流量] --> B{判断攻击类型} | |

| B -->|UDP/SYN Flood| C[启动流量清洗] | |

| B -->|HTTP Flood| D[调整WAF规则] | |

| B -->|CC攻击| E[切换验证码+限流] | |

| C --> F[联系运营商屏蔽恶意IP段] | |

| D --> F | |

| E --> F | |

| F --> G[持续监控+玩家公告] |

自己如果是nginx也可以设置限流策略配置:

| # Nginx限流配置示例 | |

| limit_req_zone$binary_remote_addrzone=one:10mrate=10r/s; | |

| server{ | |

| location/login { | |

| limit_reqzone=one burst=20nodelay; | |

| } | |

| } |

在聊怎么防之前,得先明白一个扎心的事实——这年头DDoS攻击就跟感冒似的,谁都有可能中招。上个月我们隔壁工作室刚被攻击,服务器直接宕机三小时,玩家在论坛里骂得那叫一个惨。现在攻击者的手段越来越狡猾,僵尸网络规模动不动就几十上百万台设备,那种洪水般的流量冲击,单靠自家服务器真扛不住的。所以需要CDN服务商来帮忙。

CDN防DDoS的三板斧

| 服务商 | 节点数量 | 清洗能力 | 特色功能 | 适合场景 |

|---|---|---|---|---|

| Akamai | 24万+ | ★★★★★ | 深度定制防护策略 | 大型MMO/全球发行游戏 |

| CDN5 | 194城市 | ★★★★☆ | 性价比高 | 中小游戏/初创团队 |

| AWS CloudFront | 全球覆盖 | ★★★★☆ | 无缝集成AWS生态 | 云原生游戏 |

| stoneCDN | 2800+ | ★★★★☆ | 专业游戏盾防护商 | 专业游戏公司 |

表格说明:清洗能力五星为最高,实际选择需结合游戏用户分布和预算

基于游戏安全的其他防御措施:

硬件层加固

冗余带宽:建议总带宽=日常峰值×3,比如平时用100M,那就买300M

负载均衡:用F5或者Nginx做七层负载均衡,避免单台服务器过载

软件层防护

流量监控:部署Zabbix或Prometheus,设置带宽使用率超过80%立即报警

限流策略:用Token Bucket算法限制单个IP的登录尝试频率

防DDoS是个系统工程,CDN只是其中重要一环。就像古代打仗,CDN是护城河,后面还得有城墙(硬件防护)、守军(运维团队)、粮草(应急预案)。建议每季度做一次攻防演练,让团队保持战斗状态。记住:最好的防御是让对方觉得攻击你成本高、收益低,自然就不会来找麻烦了。

如果你正在寻找CDN服务商,不妨联系CDN5客服获取最佳建议!