没有产品在购物车中。

本文全面解析了DDoS攻击的定义、四种主要类型(UDP Flood、SYN Flood、HTTP Flood、DNS Amplification)及其防御技术,包括防火墙配置、流量清洗、负载均衡等关键措施。掌握这些防御策略,有效保护您的网络免受DDoS威胁,确保业务持续稳定运行

DDoS全称Distributed Denial of Service,即分布式拒绝服务攻击,其攻击原理简单粗暴,旨在通过向目标网站(服务器)发送超过其处理能力的庞大流量来造成其瘫痪,使其无法为用户提供服务。

其核心逻辑是:

这好比有一家餐厅(网站),正常情况下能同时为 100 人(网民)提供外卖送餐(内容)服务,突然来了 10000 名陌生的顾客(DDoS 攻击源,俗称“肉鸡”),恶意下了 10000 张外卖送餐的订单(DDoS 攻击请求),又在几分钟内取消,使得餐厅疲于应对,进而难以甚至无法给正常的顾客提供服务。

如何防止DDOS攻击

黑洞路由

首先我们来介绍第一种防御手段——黑洞路由。顾名思义,就是当 DDoS 攻击发生后,为了防止影响进一步扩大,客户网络向运营商网络通告一条关于受攻击服务器 IP 的黑洞路由,运营商网络收到黑洞路由后,随之停止对外通告关于该 IP 的路由,这时受攻击的 IP 地址便像从互联网中消失了一般,无法再被任何主机访问到——相当于在互联网上制造了一个路由的“黑洞”。

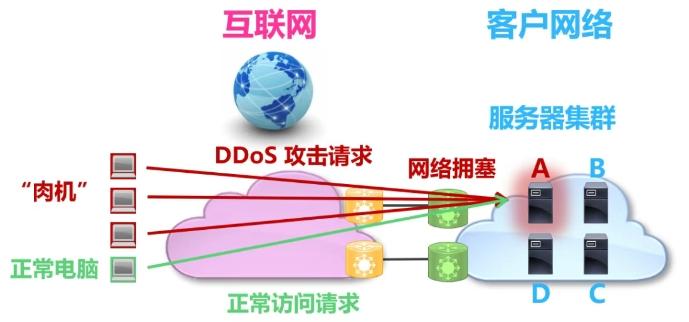

为了方便您更好地理解,笔者为您举个例子。如下图所示,客户网络中有 A、B、C、D 四台服务器,共用某运营商提供的互联网接入服务。突然,服务器 A 受到了来自互联网的 DDoS 攻击,服务器 A 很快就因为负载过重而瘫痪,无法对外提供服务了。更要命的是,由于攻击流量持续汹涌而至,客户网络上连的互联网出口也出现了严重的流量拥塞,这使得未被攻击的服务器 B、C 和 D 也无法正常对外提供服务。

图片:DDoS 攻击示意图

就在这千钧一发之际,客户网络对上游运营商“大吼”一声:“服务器 A 已死!”。运营商收到消息后,也随之互联网的四面八方“叫道”:“服务器 A 已死,别再通过我找他了!”。于是,一传十,十传百,整个互联网中都传遍了服务器 A 的死讯。

就这样,互联网上所有的主机,包括“肉机”和正常电脑,均找不到服务器 A 了,DDoS 攻击流量和正常流量在互联网的边缘便被丢弃,网络拥塞的情况也随之解除,正如下图所示。

图片:黑洞路由的工作原理示意图

这就是黑洞路由的工作原理。细心的读者可能会发现,黑洞路由的副作用非常大,因为正常流量也受到了影响。因此,用黑洞路由防御 DDoS 攻击的本质是“弃车保帅”,通过牺牲被攻击的服务器,解除网络拥塞,来保全客户网络。

高级防护

黑洞路由虽然有效制止的 DDoS 攻击,但毕竟有着不小的副作用。有没有副作用小一些防御方式呢?答案是高级防护。

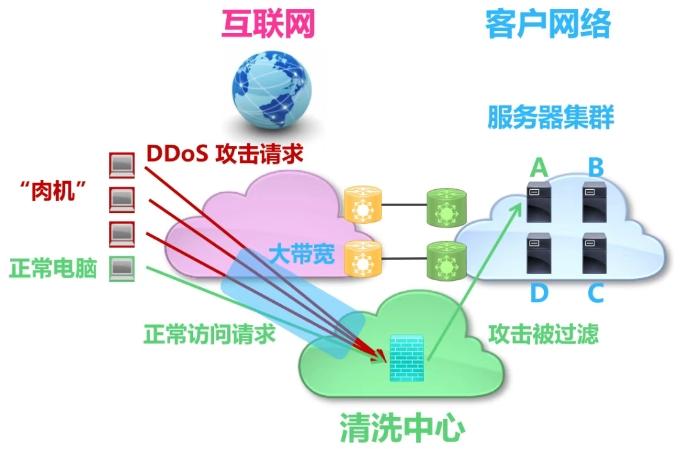

如下图所示,高级防护需要通过清洗中心来实现。它的工作原理是这样的:首先,清洗中心与互联网通过超大带宽相连接,可以承诺大流量的 DDoS 攻击;其次,清洗中心部署了流量分析和过滤的设备,能对将攻击流量和正常流量分辨出来,并过滤攻击流量;再者,清洗中心类似中介,它会向互联网通告客户网络的路由,将访问客户网络的流量引到自己身上。如此一来,当发生 DDoS 攻击时,清洗中心便能利用强大的带宽容量以及流量分析过滤能力“扛住”攻击,只将正常的访问请求发送给服务器 A,进而既保护了服务器 A,又保护了整个客户网络。

通俗地讲,清洗中心就像是客户网络的保镖兼经纪人,所有需要访问客户网络的流量均需要经过保镖,武艺高强的保镖能为客户挡住所有的不速之客,而只给好人放行。

图片:高级防护的工作原理示意图

用高级防护对抗 DDoS 攻击的本质是“用资源换安全”,通过大带宽的网络和高性能的流量分析过滤系统,“硬扛”DDoS 攻击。此外,高级防护加长了流量的路径,引入了清洗中心,这会在一定程度上增加业务的时延,可能会影响用户的访问体验。

近源清洗

高级防护虽然能有效地保护被攻击的服务器以及客户网络,但那毕竟是以消耗带宽资源和算力资源为代价的。有没有更加智能而节省资源的方式呢?答案是近源清洗。

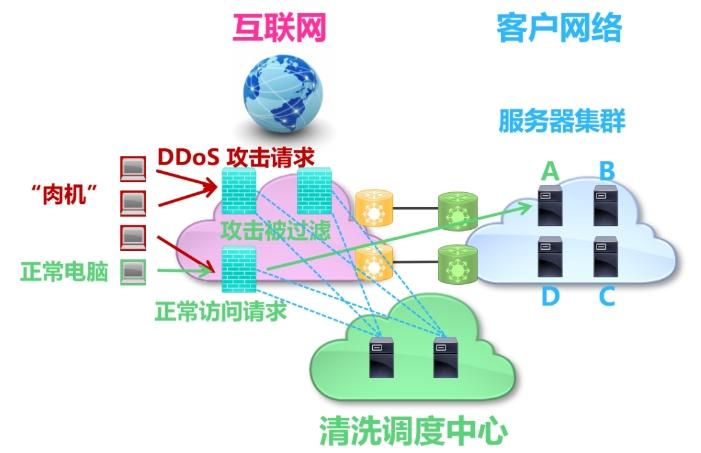

如下图所示,近源清洗由清洗调度中心和运营商的边缘网络协同实现。它的工作原理是这样的:清洗调度中心会对互联网中的流量进行实时监测分析,一旦发现 DDoS 攻击流量,便将其引导到就近的边缘节点进行分布式的清洗,从源头上压制 DDoS 攻击,达到“四两拔千金”的效果。

图片:近源清洗的工作原理示意图

需要指出的是,近源清洗需要“云边协同”才能实现,即不仅要有对流量的分析能力,还需要能调度边缘的网络设备对流量进行过滤,因此近源清洗是运营商独特的优势。也正因此,它的作用范围仅限于运营商的互联网的自治域内——因为一家运营商无法调度另一家运营商的网络设备。

小结

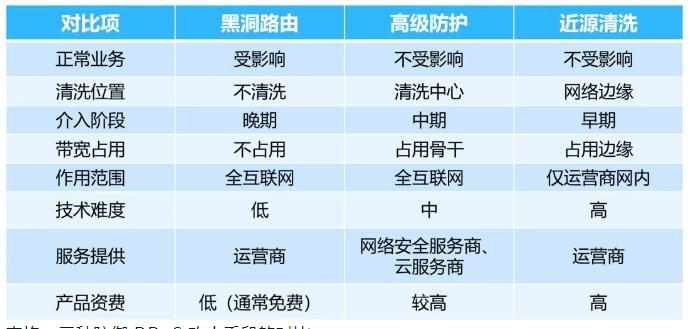

黑洞路由、高级防护和近源清洗是目前业内三种防御 DDoS 攻击的有效手段, 由于性能效果、适用场景和产品资费不尽相同,客户可根据需要选择性地搭配使用。

为了方便查阅,笔者制作了以下表格,列举了各种 DDoS 防御手段的特点。

表格:三种防御 DDoS 攻击手段的对比

常见问题解决

Q1:如何判断自己是否遭受DDoS攻击?

立即检查服务器资源使用率(CPU、内存、带宽)

查看访问日志是否出现大量异常请求

使用iftop或nload查看实时流量分布

登录云控制台查看DDoS防护报表

Q2:防御DDoS需要投入多少成本?

基础防护:云厂商提供基础免费套餐(通常5G以下)

企业级方案:按需弹性防护(按攻击流量计费,约200元/G/月)

硬件设备:单台D设备约5-50万元(视防护能力而定)