没有产品在购物车中。

了解如何解决DNS污染问题。本文提供实用的解决方案和技术建议,帮助你清除DNS缓存,恢复正常网络访问。

安全DNS服务不仅仅是关于隐私保护,它还能有效地防止恶意软件和网络攻击。通过使用先进的过滤技术,这种服务能够识别并拦截恶意网站和有害流量,从而保护你的设备免受病毒、木马和其他网络威胁的侵害。

这篇文章将主要介绍 DNS 中毒及其同类 DNS 缓存中毒的工作原理。然后,它将研究如何预防这两种情况。它还将介绍 CDN5旗下的DNS平台如何让您轻松管理 DNS 以防止中毒。

用户在 Web 浏览器中输入 example.com。之后,客户端设备会请求 IP 地址信息并尝试在设备本地找到答案。

当您的浏览器或应用程序连接到互联网时,它首先会请求本地DNS 服务器查找名称的地址(例如www.cdn5.com)。本地 DNS 服务器将询问拥有该域的根服务器,然后询问该域的权威名称服务器以获取地址。

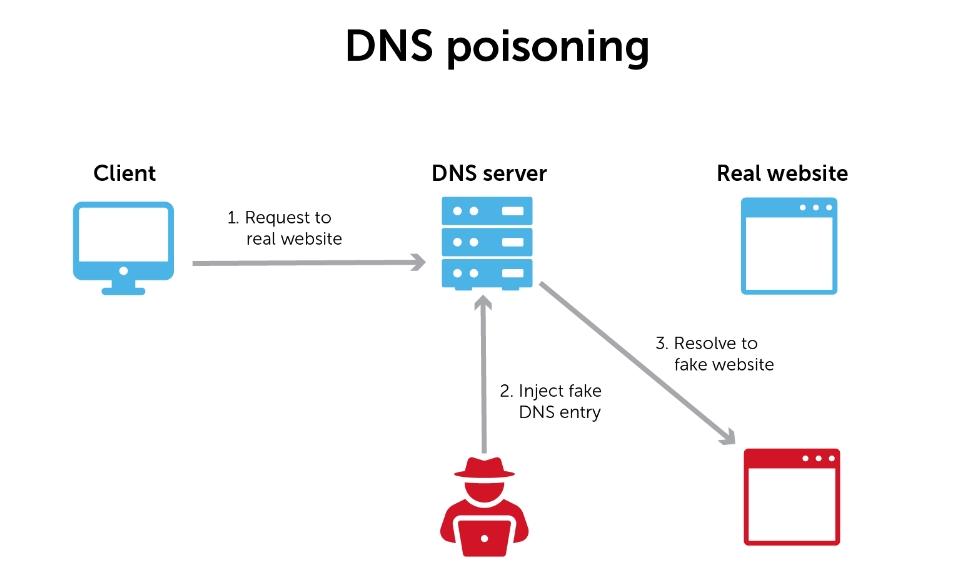

当恶意行为者干预该过程并提供错误答案时,就会发生 DNS 中毒。

这类中间人攻击通常被称为 DNS 欺骗攻击。恶意攻击者本质上是欺骗 DNS 服务器,使其认为它已经找到了权威名称服务器,但事实上并没有。

一旦它欺骗了浏览器或应用程序,使其认为它收到了查询的正确答案,恶意行为者就可以转移流量。通过这样做,它可以将它想要的任何虚假网站反馈给主机设备。这些页面通常看起来像是目标网站。实际上,它们实际上是钓鱼网站,试图收集密码或帐号等有价值的信息。

标准 DNS 投毒也可能演变为 DNS 缓存投毒。当这种情况发生时,攻击变得更加难以应对。

大多数 DNS 解析器都是缓存解析器。这既可以减少远程 DNS 服务器的负载,又可以更快地返回答案。缓存解析器只会在第一次请求域名时向远程服务器发出请求,并且当该缓存条目过期时再次发出请求。与此同时,它可能会使用缓存值来处理数千个请求。

因此,一旦恶意行为者拦截并“回答”DNS查询,DNS解析器就会将该答案存储在缓存中以供将来使用。在这种情况下,它会继续提供错误的答案,从而使攻击变得更糟。

即使您的过滤器和防火墙将该 IP 地址识别为恶意网站并将其阻止,只要缓存默认为错误答案,浏览器和应用程序仍会尝试访问该 IP 地址。

这些 DNS 条目在缓存中保留的时间取决于生存时间 (TTL)。这是 DNS 服务器设置,它告诉缓存在刷新合法服务器搜索之前要存储 DNS 记录多长时间。

值得庆幸的是,有一种解决方案:DNS 安全协议 (DNSSEC)。该协议是专门为对抗 DNS 中毒而开发的。

实施 DNSSEC 是大多数大型企业采用的公认的最佳实践。ICANN 建议每个人都使用 DNSSEC,它也是许多行业标准(如NIST 800-53)的一部分。(请注意,DNSSEC 与 DNS 安全不同。)

DNSSEC 使用公钥加密来验证权威名称服务器是否向请求设备提供正确的信息。实际上,这比这复杂得多。因此,BlueCat 整理了有关DNSSEC 工作原理的便捷资源。

不幸的是,DNSSEC的实施并没有得到应有的广泛。

默认 DNS 解决方案(例如Microsoft DNS或BIND )的分散配置是主要原因。对于这两种解决方案,DNSSEC 设置的配置都是手动且复杂的逐个服务器过程。并且对这些设置或 DNS 架构的任何更新都需要另一轮配置。

像 BlueCat 这样的集中式自动化DNS 解决方案的优势在于,通过 DNSSEC 保护您的网络免受 DNS 中毒的侵害非常简单。设置非常简单,配置和更新在网络后端自动进行。

防止中毒的另一种方法是关注 DNS 响应。即使没有 DNSSEC 的协议级加密,您也可以简单地比较 DNS 请求和DNS 响应数据以查看它们是否匹配。BlueCat 平台通过全面的 DNS 日志记录使此操作变得容易。

DNSSEC 还可以降低 DNS 缓存中毒攻击对您的域名服务器的威胁。但您还可以采取更多措施来进一步保护您的网络。

调整 DNS 缓存服务器的 TTL 无疑有助于解决任何 DNS 缓存中毒问题。较低的 TTL 自然会减少可能导致错误地址的 DNS 查询数量。TTL 设置需要降到多低最终取决于您的网络团队。TTL 值在安全性和性能之间保持平衡,可能需要随着时间的推移进行调整。

由于 CDN5的DNS服务 是任何网络查询的第一跳,因此它可以管理网络上每个 DNS 服务器的缓存功能。有了 CDN5 DNS 基础设施,您可以自动调整每个查询的 TTL,以帮助防止 DNS 中毒攻击。CDN5 专家倾向于将 TTL 设置在 5 到 30 秒之间。但如果性能成为问题,您可以调整这个值。